Microsoft 365 kasutab pilvepõhist autentimise teenust Azure Active Directory (Azure AD), et hallata kasutajate identiteete ja ligipääsu. Identiteedi õigesti seadistamine on Microsoft 365 haldamisel ülioluline, kuna see tagab õigetele kasutajatele vajalikud õigused ning hoiab süsteemi turvalisena.

Kontod sünnivad Azure AD-ga otse pilves, mitte oma maja serveris. Microsoft aga kasutab ka hübriid-identiteeti, mille jaoks saab andmed võtta oma maja Active Directoryst, mis on teine võimalik lahendus täieliku pilvelahenduse kõrval.

Need kaks ongi põhilised Microsoft 365 juurutamise identiteedimudelit – Cloud-only ehk vaid pilvepõhine ja hübriid-identiteedimudel, mille puhul kasutatakse pilveteenust ja majasisest Active Directory sünkroniseeritult.

Mõlemal lahendusel on oma eelised vastavalt olukorrale.

Ainult pilvepõhine identiteedimudel

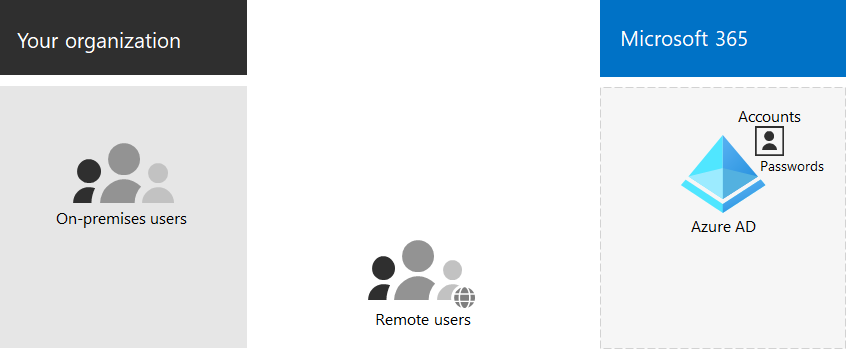

Ainult pilvepõhine identiteedimudel kasutab kasutajakontosid, mis eksisteerivad ainult Azure AD-s ehk pilveteenuses. Ainult pilveteenusega identiteedihaldust kasutavad tavaliselt väiksemad organisatsioonid, kellel pole kohalikke servereid või kes ei kasuta kohalike identiteetide haldamiseks oma majas Active Directory serverit.

Nii asutuse kontoris olevad töötajad kui kaugtöö tegijad kasutavad mõlemad Microsoft 365 pilveteenustele juurdepääsemiseks oma Azure AD kasutajakontosid ja paroole. Azure AD autentib kasutajaid kasutajakontode ja pilves salvestatud ligipääsuandmete põhjal.

Kuna kasutajakontosid salvestatakse ainult Azure AD-s, saab pilves identiteete hallata selliste lihtsate tööriistadega nagu Microsoft 365 halduskeskus (Microsoft 365 Admin Ccenter) ja Windows PowerShell.

Hübriid-identiteet

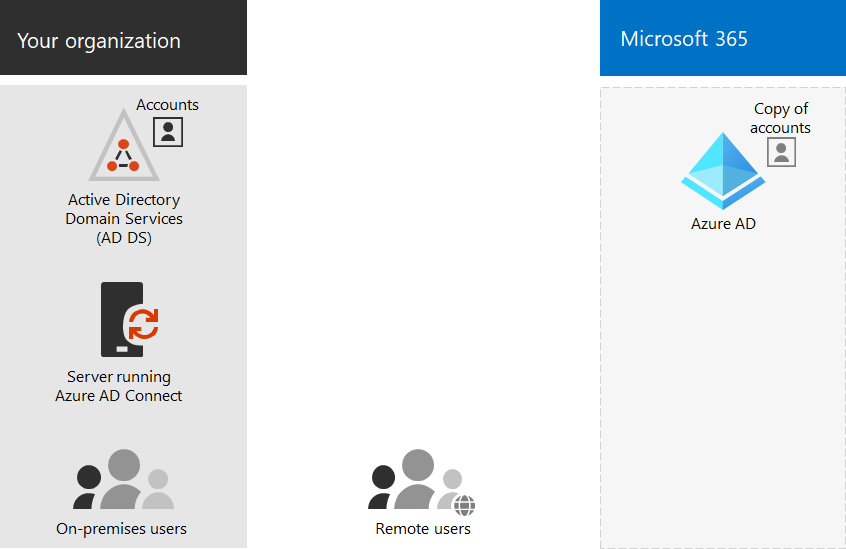

Hübriid-identiteedi mudelis kasutatakse kontosid, mis pärinevad asutuse sisemisest Active Directoryst ning millel on Microsoft 365 tellimuse jaoks Azure AD pilves koopia. Enamik muudatusi kulgeb aga ainult ühtepidi: AD kasutajakontodele tehtud muudatused sünkroonitakse koopiana Azure AD-sse. Kui Azure AD-s pilvepõhistel kontodel on tehtud muudatusi, näiteks loodud pilveteenuses uusi kasutajakontosid, siis ei sünkroonita neid ettevõtte AD-sse.

Tööriistadest kasutatakse sel juhul Azure AD Connecti, mis pakub pidevat konto sünkroonimist. See töötab asutusesiseses serveris, kontrollib muudatusi Active Directorys ning edastab need muudatused Azure AD pilveteenusesse. Azure AD Connect pakub võimalust ka filtreerida, millised kontod on sünkroonitud ja kas sünkroonida ka kasutaja paroolide räsi.

Hübriid-identiteedi juurutamisel on kontoteabe allikaks seega alati kohapealne AD server. See tähendab, et administreerimist tehakse enamasti kohapeal kontoris.

Hübriididentiteedi kasutajakontode sünkroonimiseks peab alati kasutama Azure AD Connecti. Kuna originaalkontod on salvestatud asutusesisesesse AD serverisse, siis saab identiteete hallata samade tööriistadega, nagu oma maja Active Directory serveris.

Hübriid-identiteedi mudel sobib ettevõttele ka sel juhul, kui ta kasutab mõnda teist identiteediteenuse pakkujat.

Vaata lisaks Microsofti juhendeid mõlema identiteedimudeli kohta:

Kui Sul on identiteedimudelite kohta küsimusi, võta Lakeforest Consult`iga julgesti ühendust.